Factura Electronica IGGlobal Online

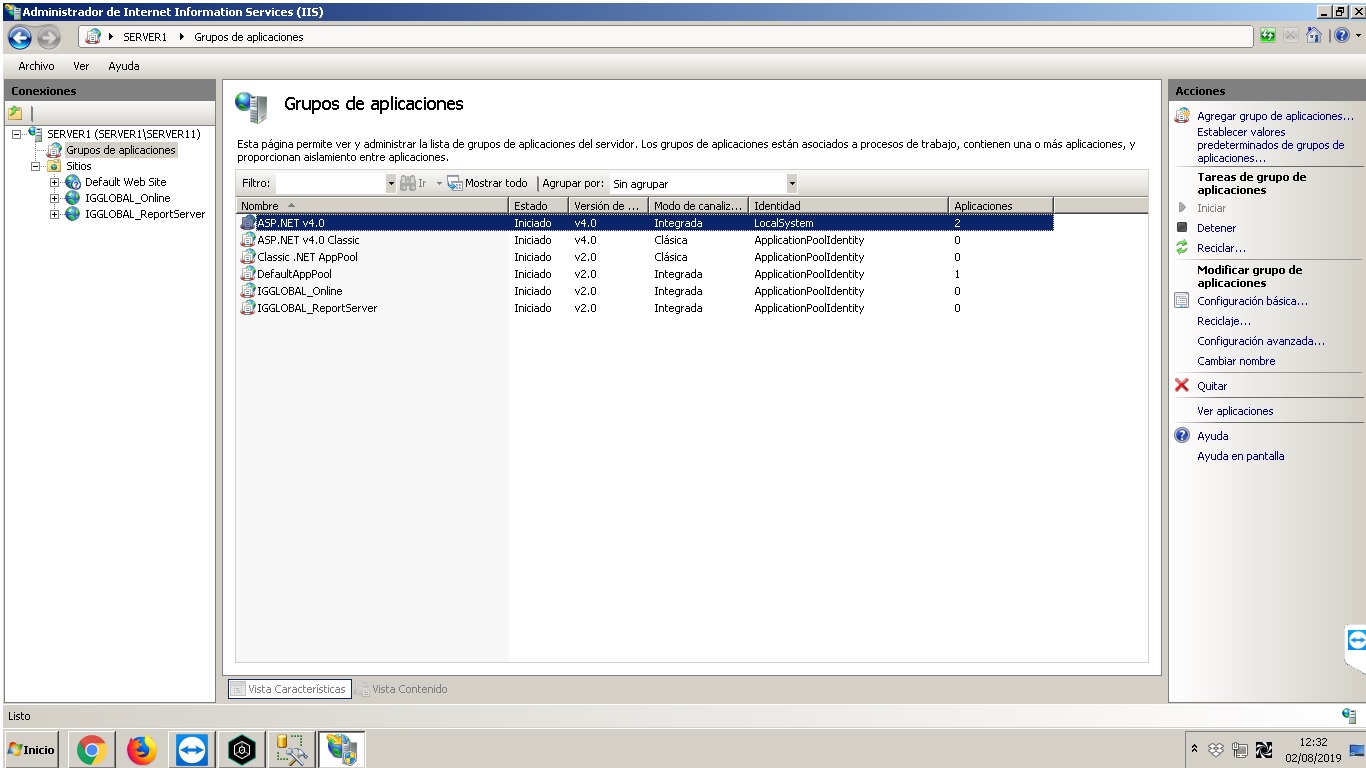

Cuando una instalación con IGGlobal Online utiliza factura electrónica el grupo de aplicaciones que usa ese sitio (dentro del IIS) debe tener la configuración localsystem, de esta manera puede acceder al certificado .pfx: